Ich führe ein recht unprivates Leben, checke gerne und überall mit Foursquare ein, poste privates auf Twitter, Facebook, Google+ oder sonst wo, meine mit dem Smartphone gemachten Fotos werden automatisch bei Google+ hochgeladen (privat, liegen aber damit schon bei Google), manche finden ihren Weg über Instagram nach Tumblr, Twitter und Facebook.

Bis heute….genauer gesagt, gestern…da hatten wir vom Webmontag Frankfurt Team ein Treffen und kamen auf das Thema PRISM und co zu sprechen. Nach den doch recht heftigen Diskussionen zu dem Themenkomplex an dem Abend kam ich auf dem Nachhauseweg zur Erkenntnis, dass es bei mir so nicht weitergehen kann. Ich habe die ganzen Dienste gerne genutzt…und reichlich. Wenn es einen neuen Dienst gibt, der interessant aussieht melde ich mich an….bin halt ein Spielkind. Aber dieses Spielkind wird gerade motzig. Man macht mir meine Spielwiese madig. Madig in der Form, dass ich nicht mehr entscheiden kann und darf, welche Infos wirklich aus meiner Hand an andere weitergegeben werden. Schicke ich Mails, weiss ich nicht wirklich, wer noch alles mit ließt. Lade ich Bilder privat bei Facebook oder Google+ hoch, wer schaut sie sich noch an außer den Algorithmen? Ist ja nicht nur PRISM, vor unserer eigenen Haustür müssen unsere Rechte auch ordentlich Federn lassen, Thema Bestandsdatenauskunft. Ich hoffe, ich gehe das Thema mit genügend normalen Menschenverstand an. Ich werde mich nicht von Diensten wie Twitter, Facebook, G+ oder App.net verkrümeln. Dort sind einfach zu viele Leute unterwegs, die ich nicht missen möchte. Und ich bekomme darüber zu viele Hinweis auf interessante Themen. Ich werde mir aber in Zukunft überlegen, was ich dort poste. Und ich werde in Zukunft überlegen, welche Dienste ich wirklich nutze. Genug zu den Gründen, jetzt mal zu den Punkten, die ich ändern will. Vollständig wird die Liste nicht sein, im Laufe der Zeit wird sicherlich das ein oder andere ergänzt werden.

Auf der Seite http://prism-break.org/ kann man sich übrigens nach Alternativen zu Diensten und Software umschauen.

Software

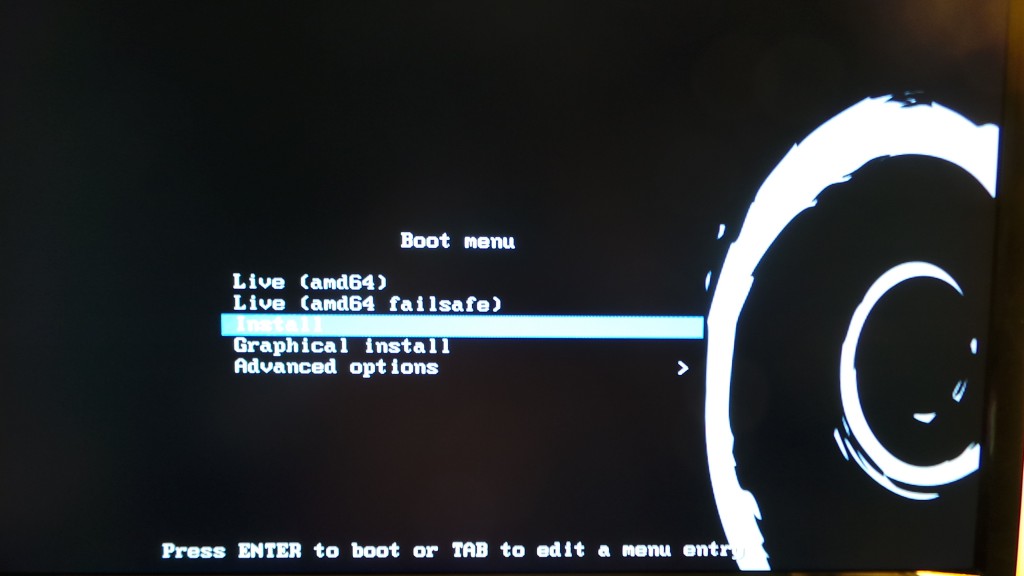

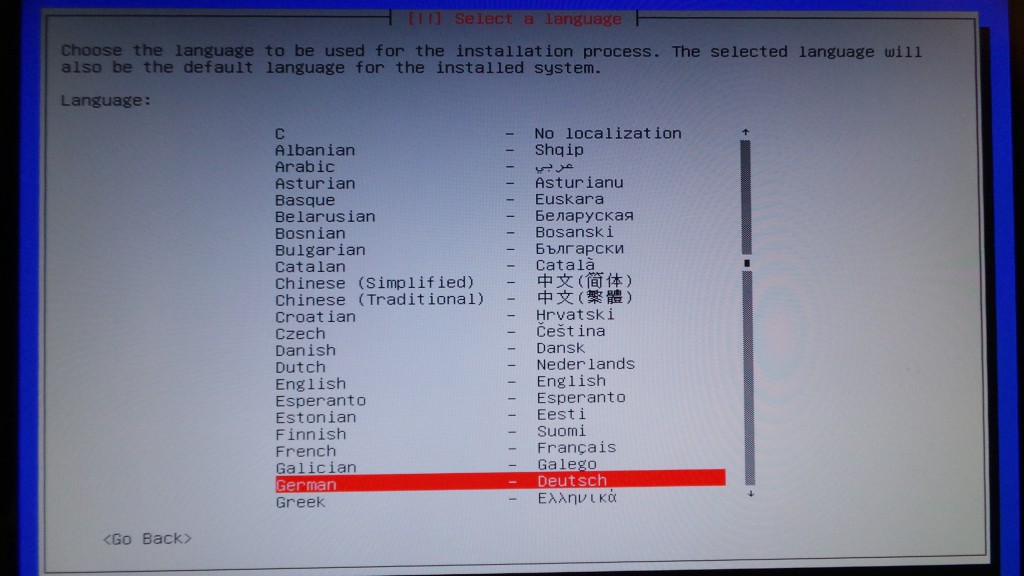

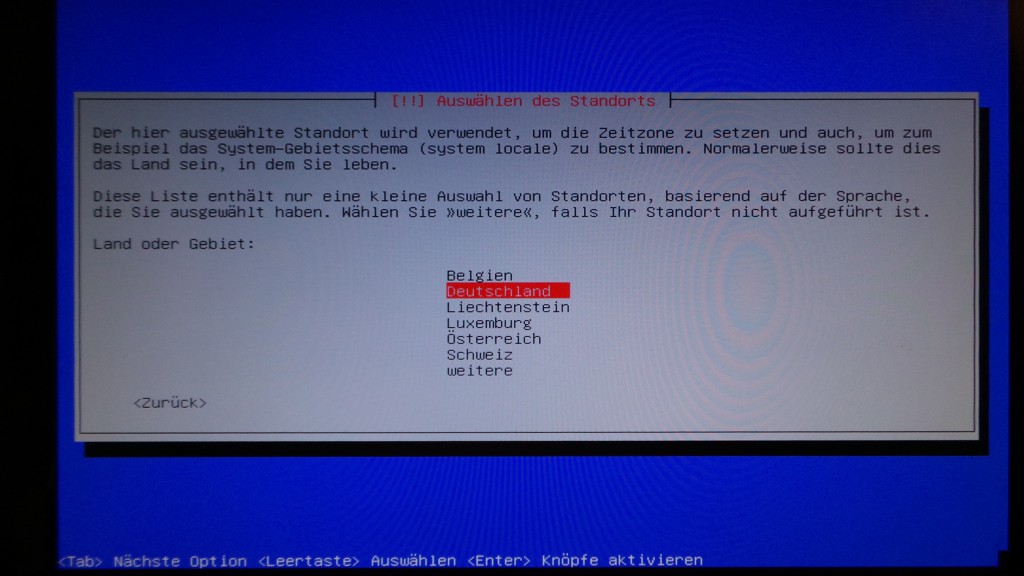

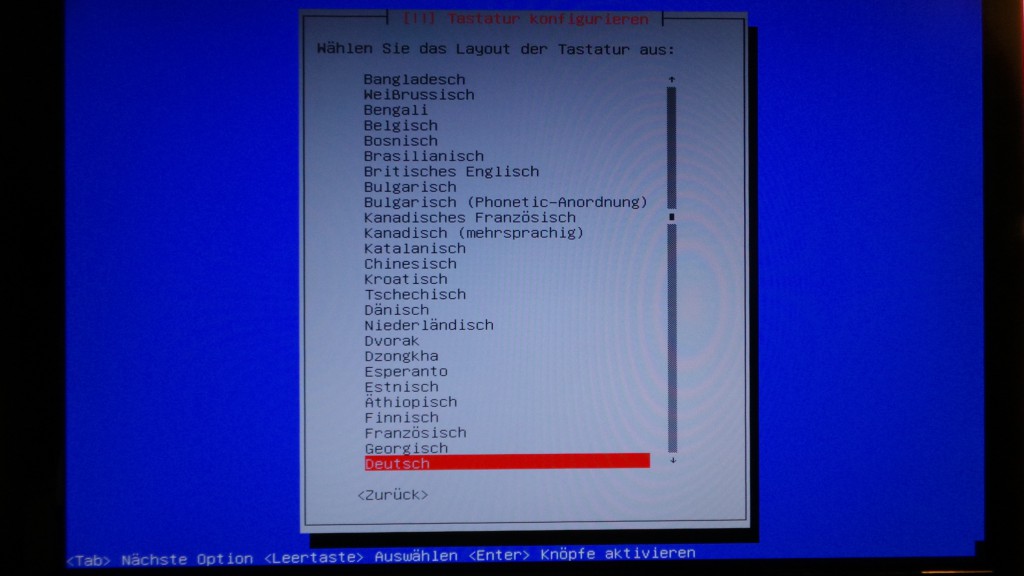

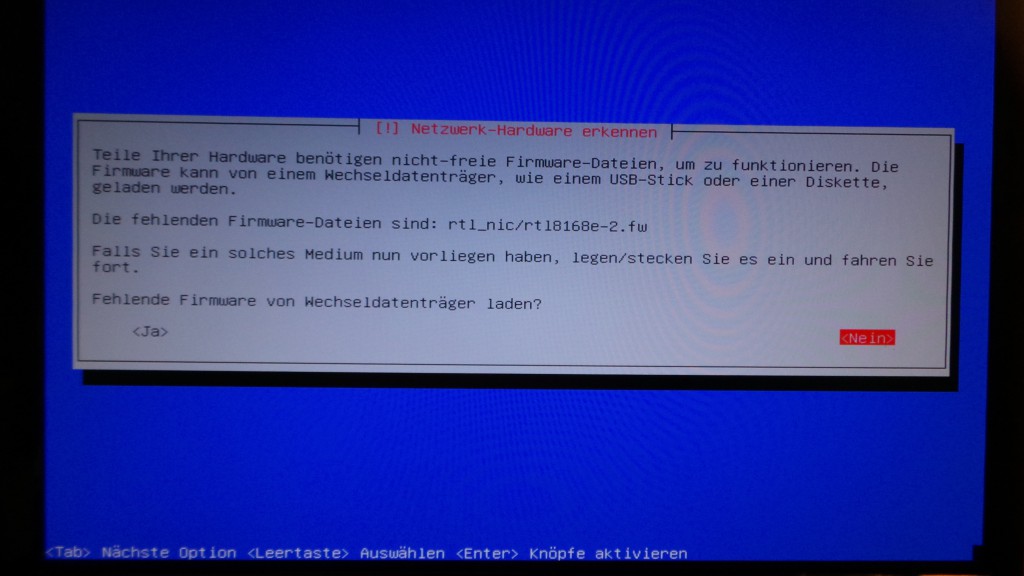

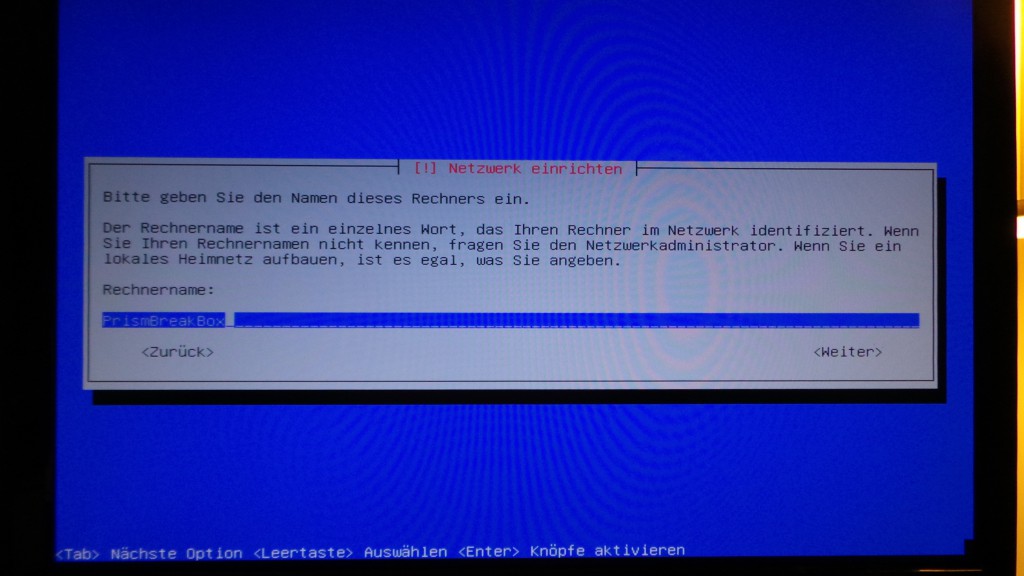

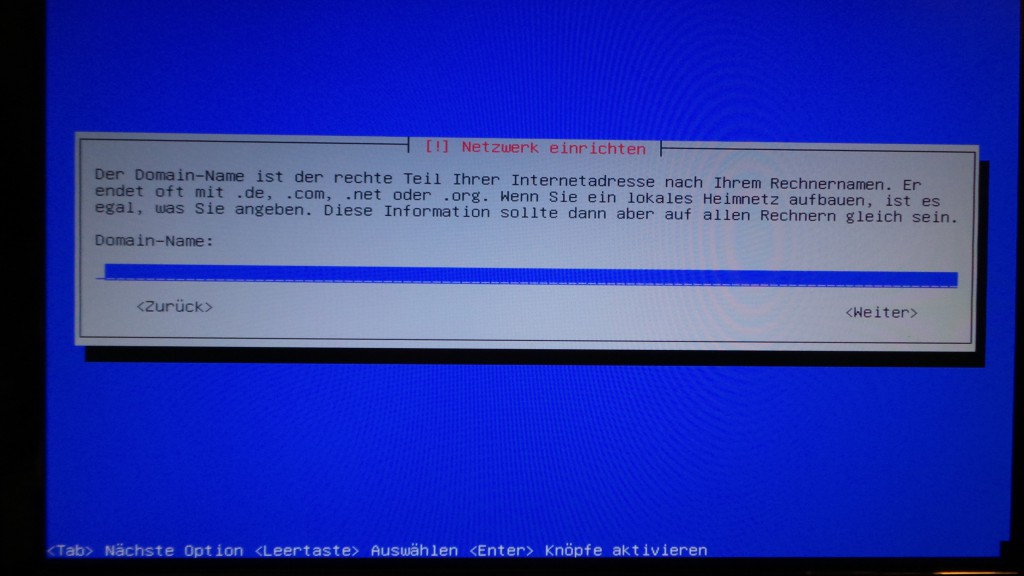

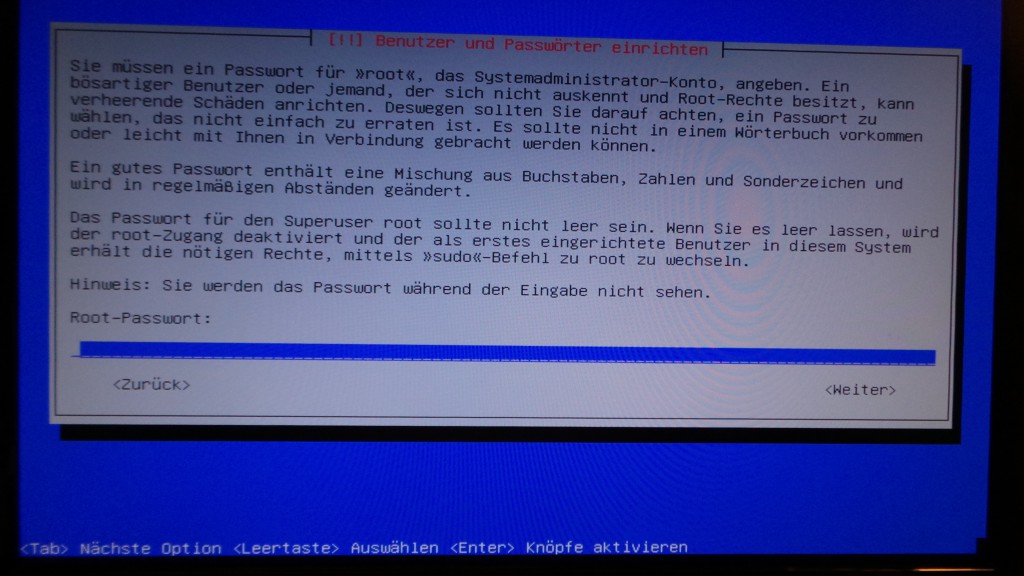

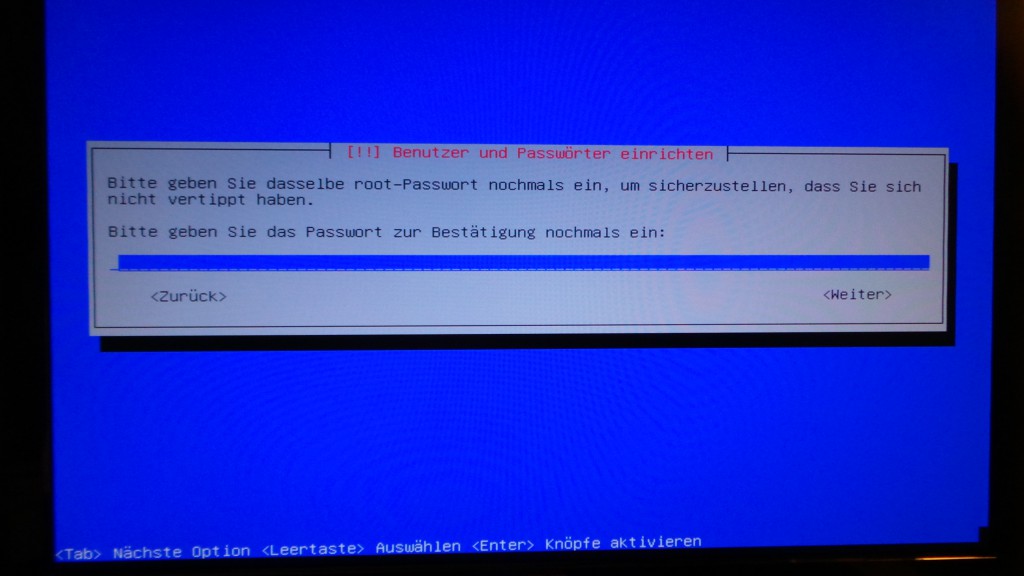

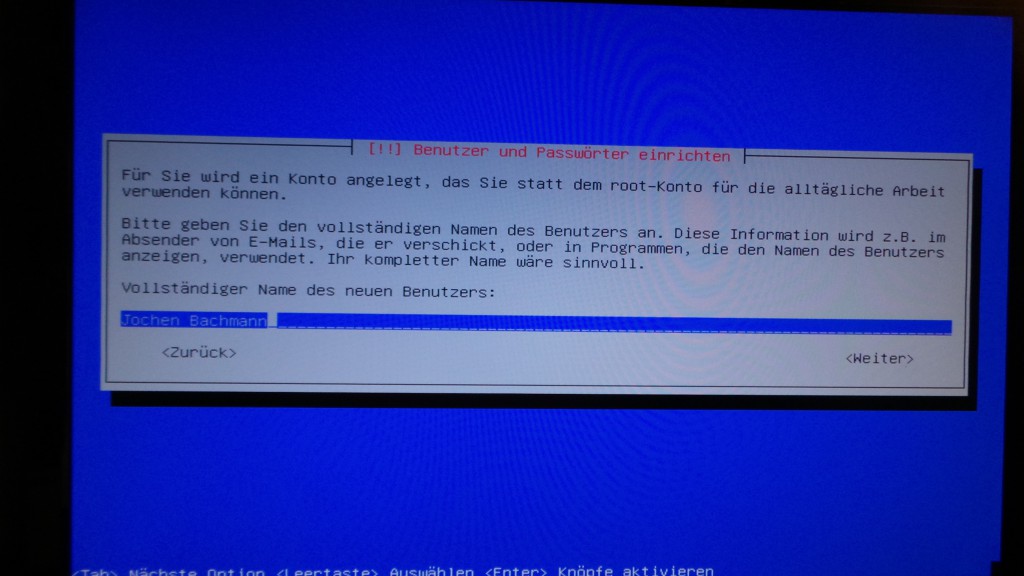

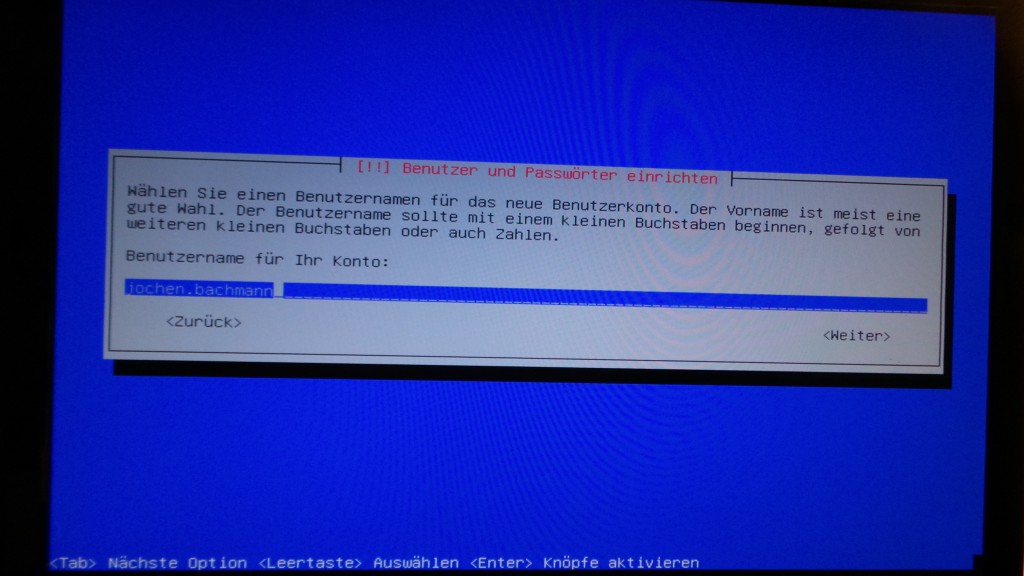

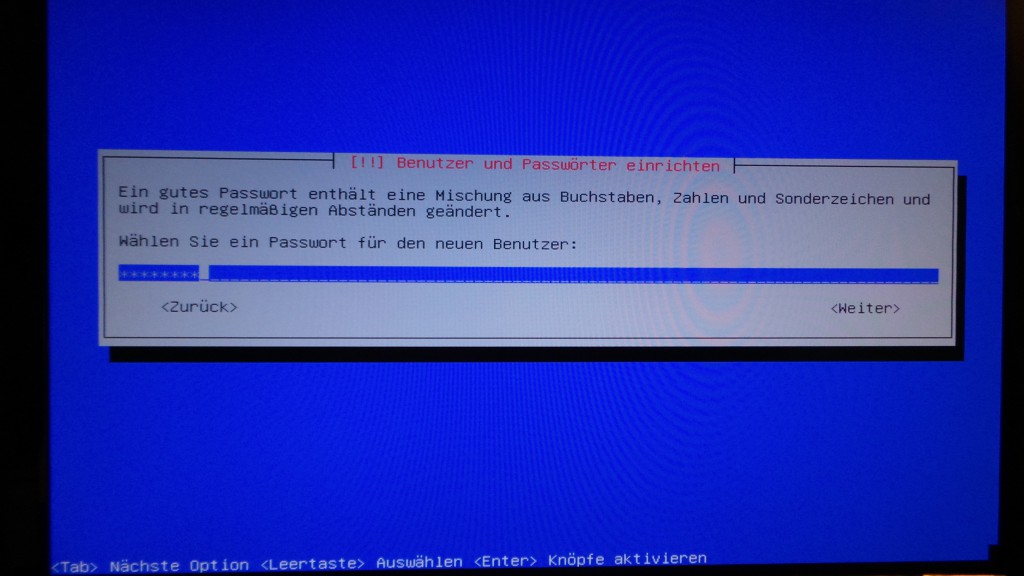

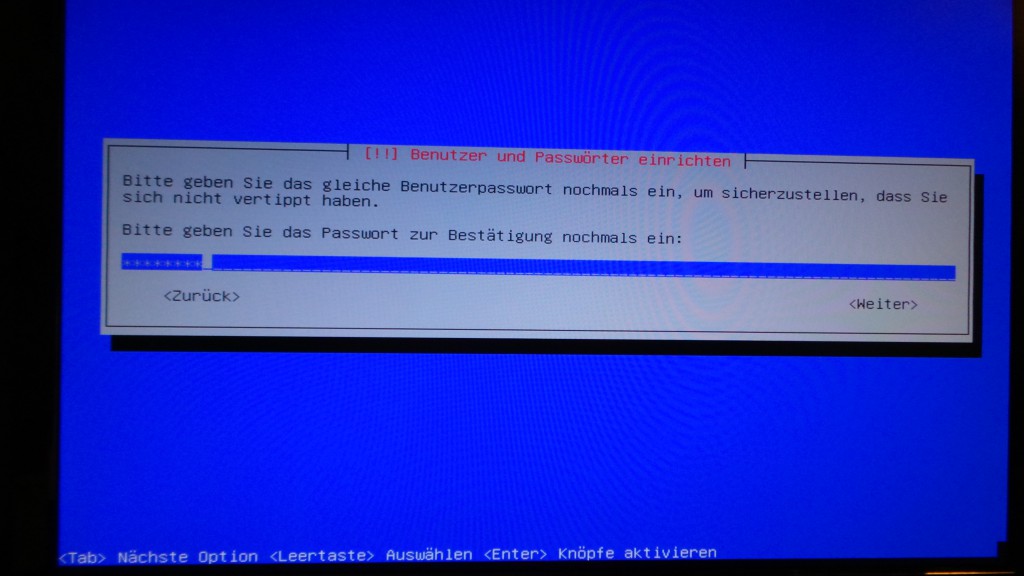

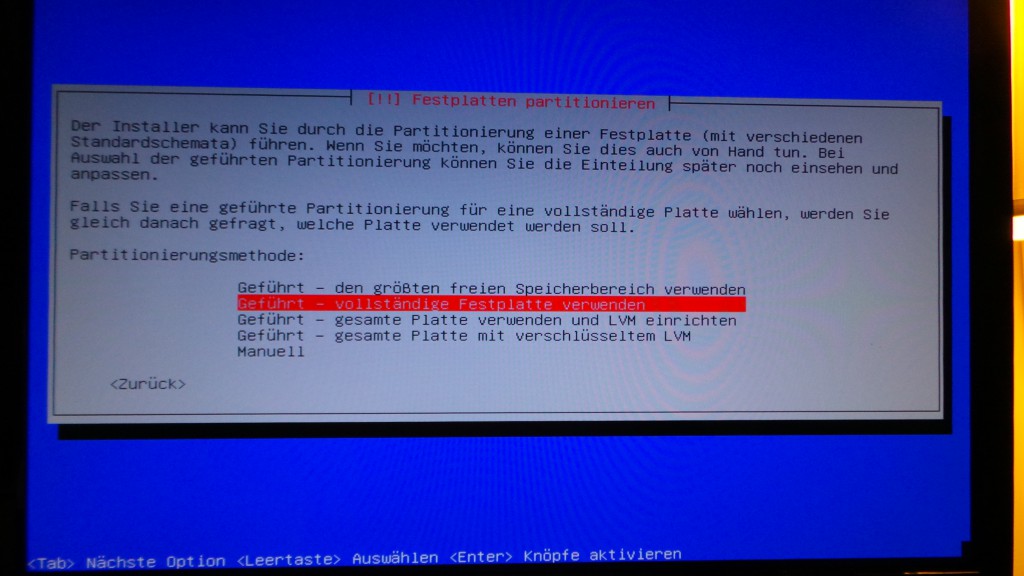

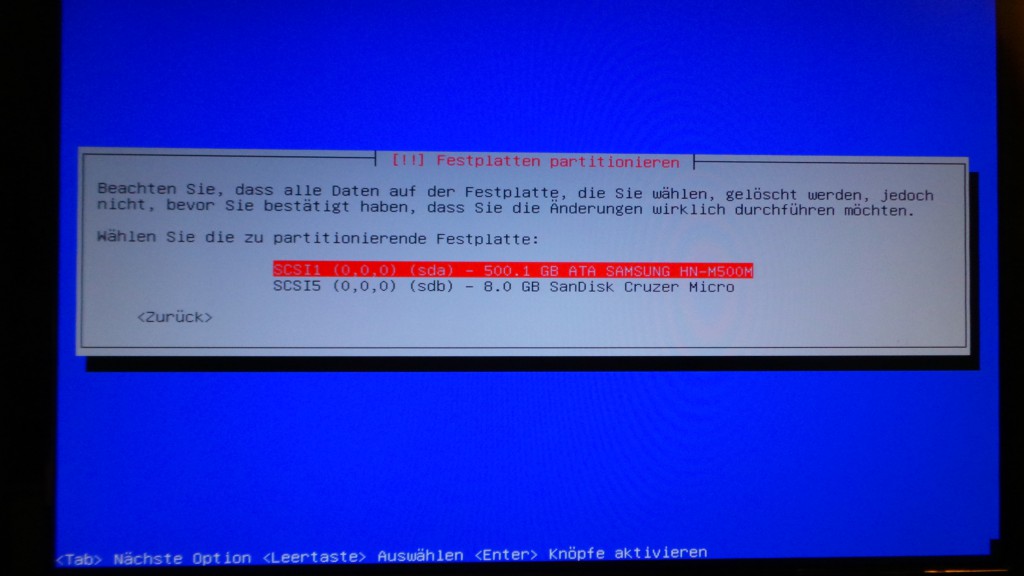

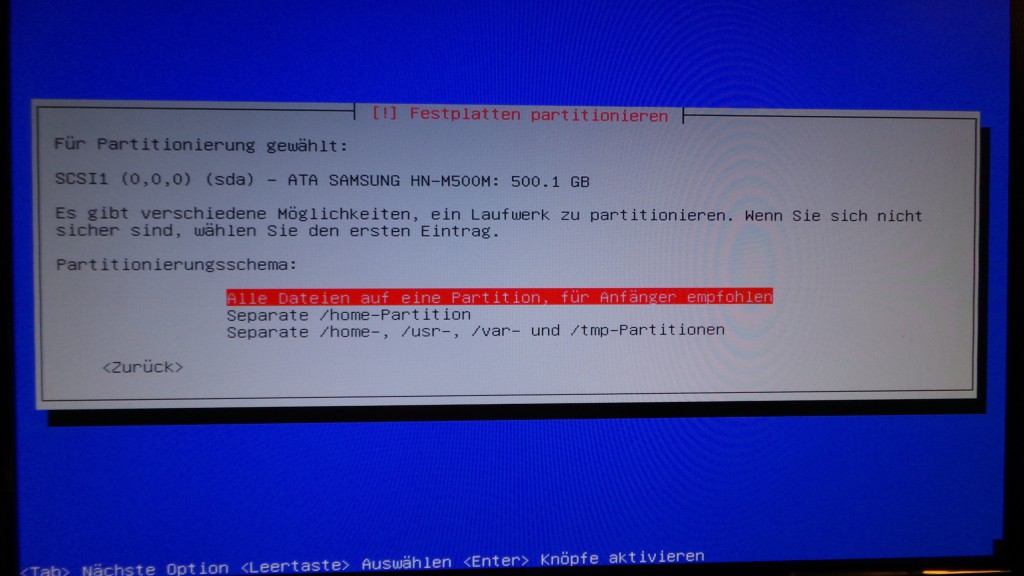

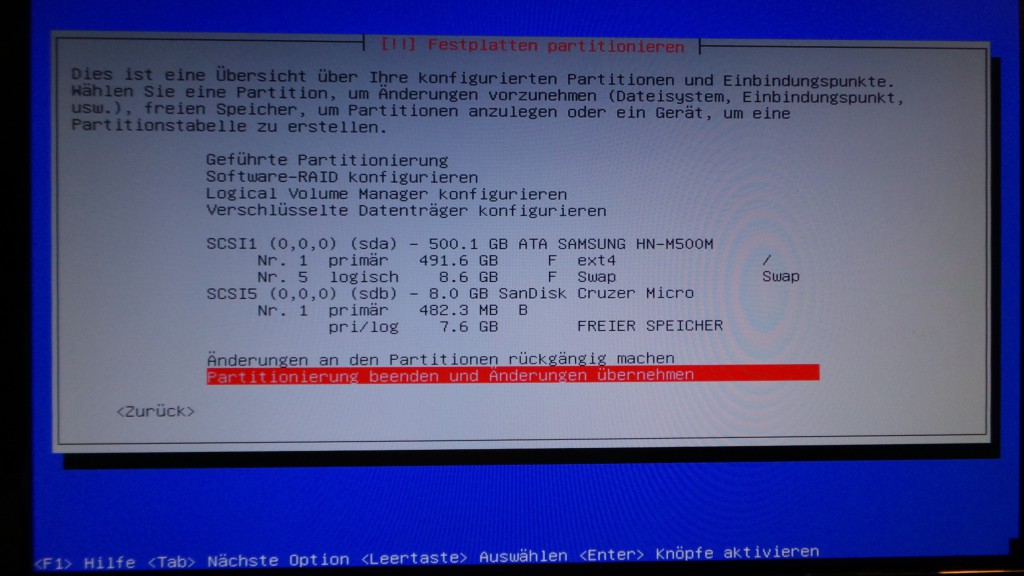

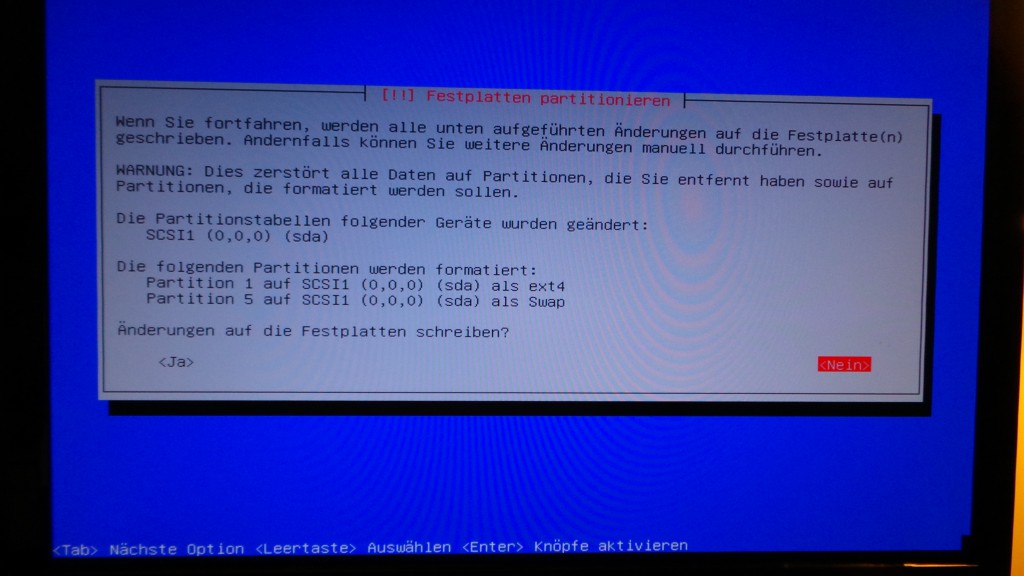

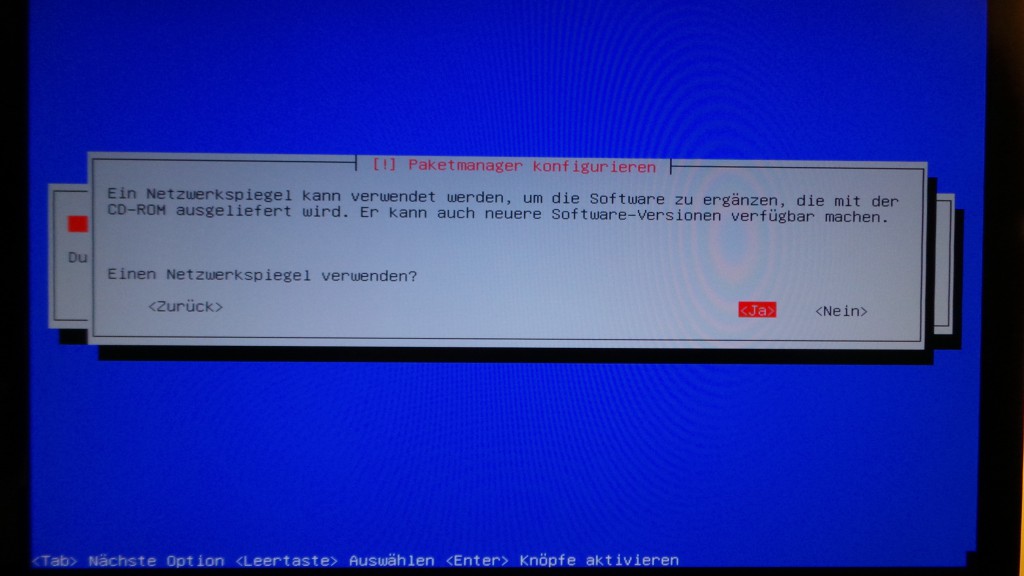

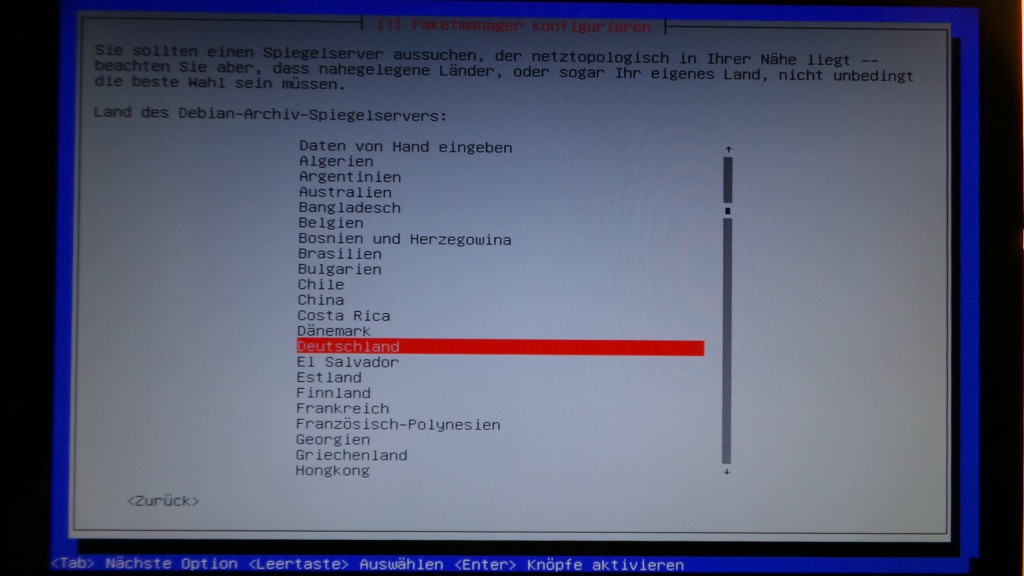

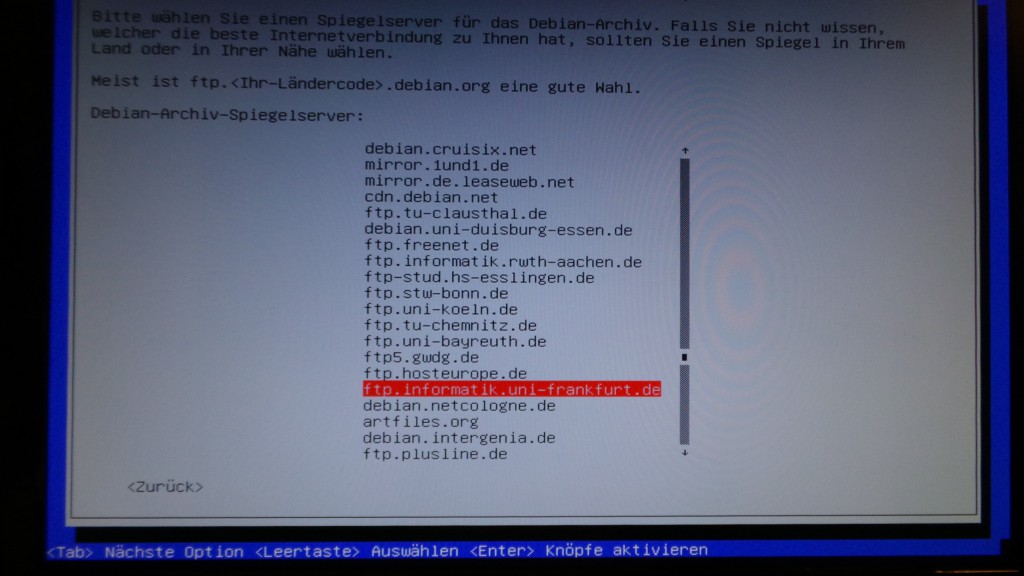

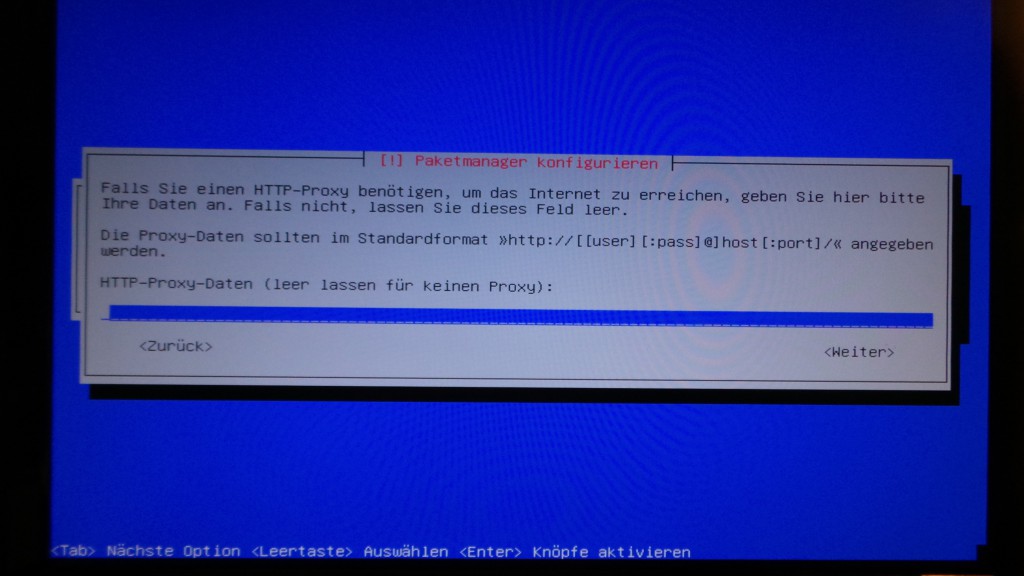

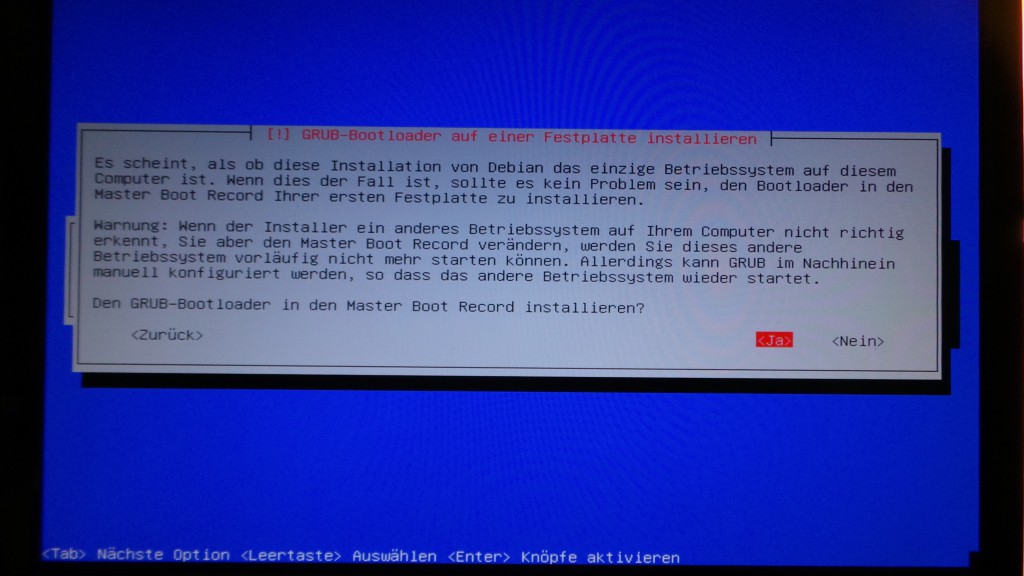

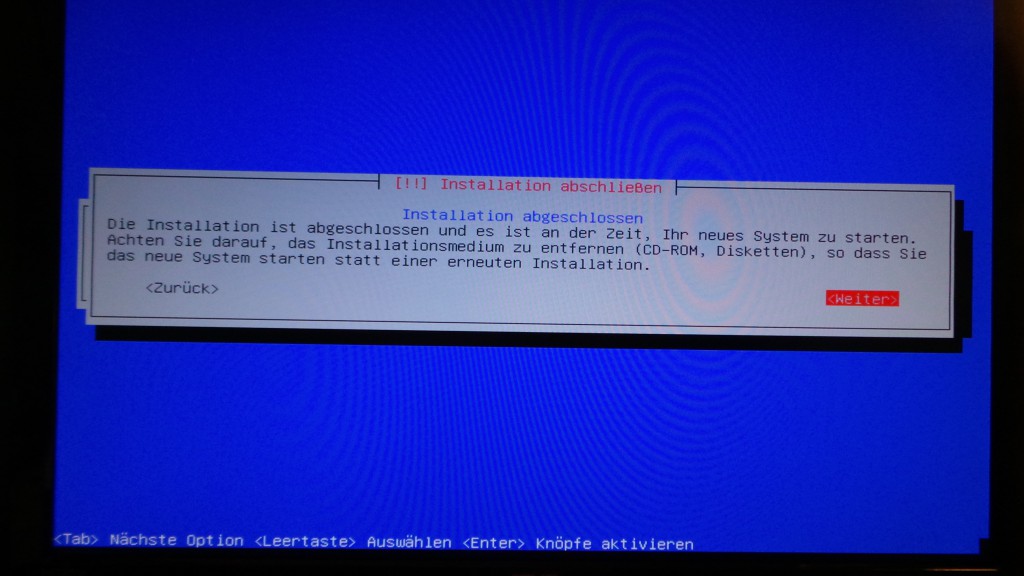

Windows durch Linux ersetzen

Warum das? Auf der Präsentation bezüglich PRISM fand sich Microsoft. Könnte sein, dass damit „nur“ die angebotenen Onlinedienste gemeint sind, sicher kann man allerdings nicht sein. Daher werde ich die meine beiden Notebooks versuchen auf Linux umzustellen. Zuerst dachte ich an Ubuntu, allerdings leiten sie in Ubuntu Suchanfragen an Amazon weiter…daher werde ich Linux Mint testen.

Da ich aber noch einiges an Windows-Spielen habe, werde ich schon noch einen Windows-Rechner benötigen (ab und an benötige ich das als „Ausgleich“). Allerdings wird er rein für die Spiele zur Verfügung stehen und keinerlei andere Daten dort drauf liegen. Daher liebäugele ich mit der c’t Steambox.

Chrome durch Firefox

Eigentlich vertraue ich ja Google…eigentlich. Aber was passiert mit den Daten, die sie von mir auch dank der Nutzung von Chrome, sammeln? Dabei denke ich noch nicht mal an die kommerzielle Nutzung, sondern wieder daran, was NSA und co sich davon abgreifen. Daher wechsel von Chrome nach Firefox.

1Password

Jahrelang hat mir 1Password treu gedient. Bei meinem Wechsel von Mac auf Windows letztes Jahr konnte ich eine neue Lizenz für Windows erwerben und alles war gut. Mit dem Wechsel auf Linux muss ich mich leider nach einer Alternative umschauen. Die Alternative muss sowohl für Linux wie auch für Android verfügbar sein.

Stock-Android durch CyanogenMod ersetzen (Privacy Guard)

Auch hier wieder das Problem, dass man nicht wirklich weiss, wer oder was „nach Hause“ telefoniert. Heute musste ich lesen, dass ein Motorola Droid X2 gerne nach Hause telefoniert. Bei CyanogenMod, einem sogenannten Custom ROM, wurde die Funktion Privacy Guard eingefügt. Damit kann man den Zugriff von Apps auf sensitive Daten (z.B. Kalender, Kontakte oder GPS-Position) sperren.

Da ich CyanogenMod bereits auf meinem Samsung S3 ausprobiert habe, werde ich es wohl auch auf meinen anderen Android-Geräten installieren, falls sie entsprechend unterstützt werden.

Dienste

Google Dienste: GMail, Calendar, Drive, Contacts

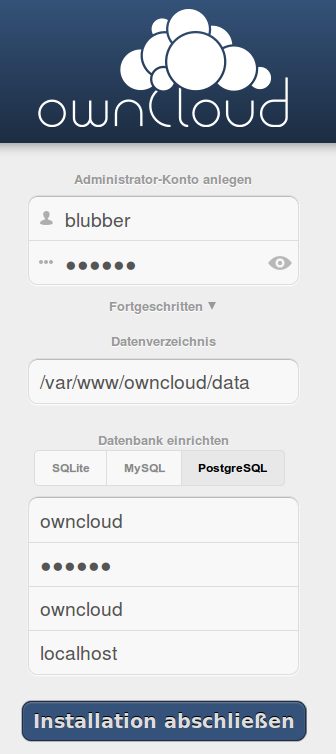

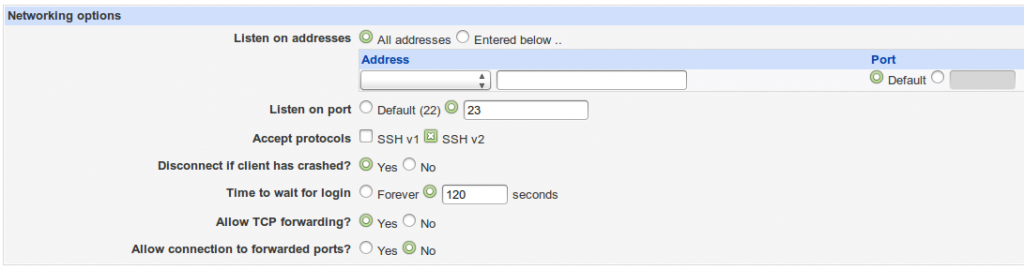

Meine täglichen Arbeitstiere! Die Umstellung wird sicherlich nicht so einfach werden. Calendar und Contacts wird hoffentlich durch OwnCloud abgedeckt werden können. Bei Drive werde ich insbesondere die Spreadsheet vermissen, da ich damit meine Zeiterfassung für Kundenprojekte durchgeführt habe. Aktuell kann ich nur Calendar und Contacts direkt ablösen. Für GMail und Drive habe ich noch keine direkte Lösung. Bei GMail bin ich mir auch noch nicht sicher, ob ich die Mailserver meines Domainhosters nutzen soll oder versuchen soll, einen eigenen Mailserver aufzusetzen (ich sag nur SINA). Auch ist noch nicht klar, ob es wieder eine Webmailer-Lösung wird, oder ob ein Fat-Client (z.B. Thunderbird) die Arbeit übernimmt.

Dropbox

Ist aktuell mehr oder weniger schon durch die Software Cloud Station des Herstellers meiner NAS-Box, Synology, abgelöst. Allerdings bietet er keinen Linux-Client an. Hier könnte OwnCloud die Alternative sein.

Mail verschlüsseln

Wenn ich auf GMail geblieben wäre, hätte vielleicht Mailvelope eine Lösung sein können. So muss ich es davon abhängig machen, wie der Ersatz für GMail aussehen wird. Bei Nutzung von Thunderbird wäre Enigmail wohl eine Möglichkeit.

Hangouts gegen verschlüsselte Alternative

Nicht nur Google Hangout, auch für Skype sollte eine Alternative her. Das Ganze muss über Plattformgrenzen hinweg funktionieren, am Besten mit einer End-zu-End-Verschlüsselung. Bin gespannt, ob man hier was finden kann.

Evernote

Evernote „missbrauche“ ich aktuell als Bookmarksammlung. Von daher suche ich nicht wirklich nach einer Alternative.

Picasaweb

Picasaweb, oder jetzt eher Google+ Photos. Das automatische Hochladen von gemachten Fotos aufm Smartphone habe ich bereits deaktiviert. Könnte auch durch OwnCloud abgelöst werden.

Play Music (Android)

Da werde ich verschiedene Player ausprobieren müssen. Als erster wird wohl DoubleTwist getestet. Zusammen mit AirSync könnte das eine Lösung sein.

Websuche

Google ist im Moment einfach der Standard, das zu ändern…puh… Ich werde mir DuckDuckGo anschauen.

Und jetzt?

Wie geht es jetzt weiter? Während ich viel zu lange an diesem Blogpost gesessen habe, sichere ich die Daten von einem Notebook, welches ich jeden Tag mit zu meinen Kunden nehme. Das heisst, der Wechsel von Windows auf Linux werde ich wohl als Erstes angehen.

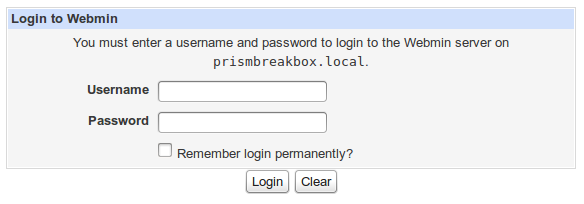

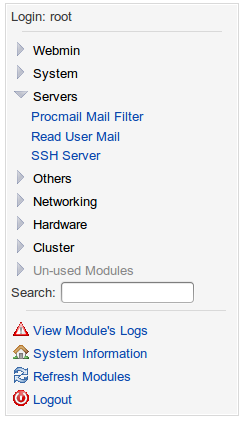

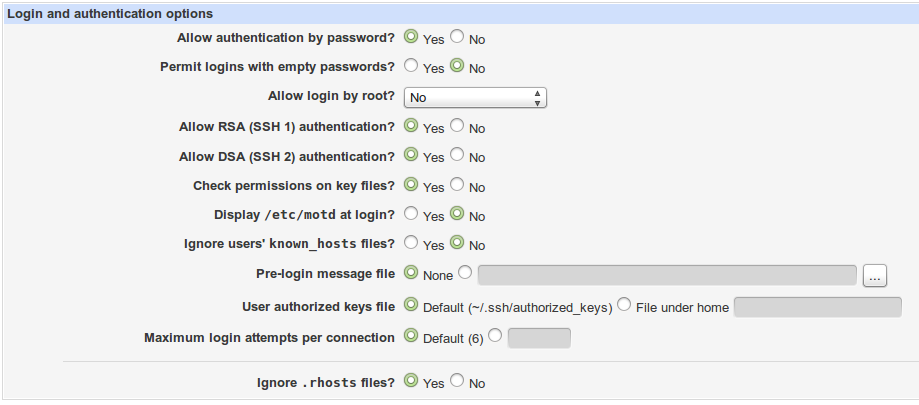

Da ich OwnCloud schon vor ein paar Wochen auf meinem NAS installiert und eingerichtet habe, werde ich die Funktionen, die ich dort nutzen kann, parallel weiter einrichten und testen.

Ich bin gespannt, was ich alles vergessen habe und was mir im Laufe der Zeit alles noch auffällt…

Update 03.07.2013

Mittlerweile wurde ich dazu verdonnert, meinen aktuellen Stand mal zu präsentieren. Das Ergbnis findet man hier.